Contenuto

- Al passo

- Metodo 1 di 2: con Zenmap

- Metodo 2 di 2: utilizzo della riga di comando

- Suggerimenti

- Avvertenze

Sei preoccupato per la sicurezza della tua rete o di qualcun altro? La protezione del router da intrusi indesiderati è uno dei fondamenti di una rete sicura. Uno degli strumenti di base per questa attività è Nmap o Network Mapper. Questo programma esegue la scansione di una destinazione e segnala quali porte sono aperte e quali sono chiuse. Gli specialisti della sicurezza utilizzano questo programma per testare la sicurezza di una rete.

Al passo

Metodo 1 di 2: con Zenmap

Scarica il programma di installazione di Nmap. Puoi scaricarlo gratuitamente dal sito web dello sviluppatore. Si consiglia vivamente di scaricarlo direttamente dallo sviluppatore per evitare virus o file falsi. Il pacchetto di installazione di Nmap include Zenmap, l'interfaccia grafica per Nmap che rende più facile per i neofiti eseguire scansioni senza dover imparare i comandi.

Scarica il programma di installazione di Nmap. Puoi scaricarlo gratuitamente dal sito web dello sviluppatore. Si consiglia vivamente di scaricarlo direttamente dallo sviluppatore per evitare virus o file falsi. Il pacchetto di installazione di Nmap include Zenmap, l'interfaccia grafica per Nmap che rende più facile per i neofiti eseguire scansioni senza dover imparare i comandi. - Il programma Zenmap è disponibile per Windows, Linux e Mac OS X. Puoi trovare i file di installazione per tutti i sistemi operativi sul sito web di Nmap.

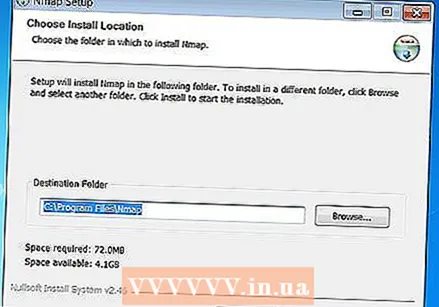

Installa Nmap. Una volta completato il download, esegui il programma di installazione. Ti verrà chiesto quali componenti desideri installare. Per sfruttare appieno Nmap, è necessario tenerli tutti selezionati. Nmap non installerà alcun adware o spyware.

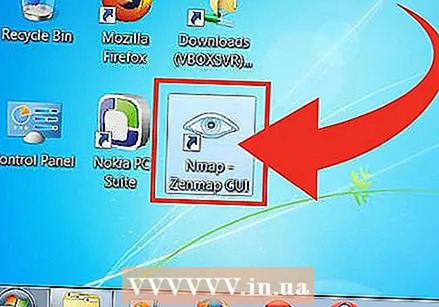

Installa Nmap. Una volta completato il download, esegui il programma di installazione. Ti verrà chiesto quali componenti desideri installare. Per sfruttare appieno Nmap, è necessario tenerli tutti selezionati. Nmap non installerà alcun adware o spyware.  Esegui il programma della GUI di Nmap Zenmap. Se hai lasciato le impostazioni predefinite durante l'installazione, dovresti vedere un'icona sul desktop. In caso contrario, controlla il menu Start. L'apertura di Zenmap avvierà il programma.

Esegui il programma della GUI di Nmap Zenmap. Se hai lasciato le impostazioni predefinite durante l'installazione, dovresti vedere un'icona sul desktop. In caso contrario, controlla il menu Start. L'apertura di Zenmap avvierà il programma.  Immettere la destinazione per la scansione. Il programma Zenmap rende la scansione un processo abbastanza semplice. Il primo passo per eseguire una scansione è scegliere il pubblico di destinazione. Puoi inserire un dominio (esempio.com), un indirizzo IP (127.0.0.1), un indirizzo di rete (192.168.1.0/24) o una loro combinazione.

Immettere la destinazione per la scansione. Il programma Zenmap rende la scansione un processo abbastanza semplice. Il primo passo per eseguire una scansione è scegliere il pubblico di destinazione. Puoi inserire un dominio (esempio.com), un indirizzo IP (127.0.0.1), un indirizzo di rete (192.168.1.0/24) o una loro combinazione. - A seconda dell'intensità e dello scopo della scansione, l'esecuzione di una scansione Nmap potrebbe essere contraria ai termini e alle condizioni del tuo ISP e potrebbe sembrare sospetta. Controlla sempre la legislazione del tuo paese e il contratto del tuo ISP prima di eseguire una scansione Nmap per obiettivi diversi dalla tua rete.

Scegli il tuo profilo. I profili sono gruppi predefiniti di modificatori che cambiano ciò che viene scansionato. I profili consentono di selezionare rapidamente diversi tipi di scansioni senza dover digitare i parametri sulla riga di comando. Scegli il profilo più adatto alle tue esigenze:

Scegli il tuo profilo. I profili sono gruppi predefiniti di modificatori che cambiano ciò che viene scansionato. I profili consentono di selezionare rapidamente diversi tipi di scansioni senza dover digitare i parametri sulla riga di comando. Scegli il profilo più adatto alle tue esigenze: - Scansione intensa - Una scansione approfondita. Include il rilevamento del sistema operativo, il rilevamento della versione, la scansione degli script, il percorso di traccia e il tempo di scansione aggressivo. Questa è considerata una "scansione intrusiva".

- Scansione ping - Questa scansione rileva se le destinazioni sono in linea senza porte di scansione.

- Scansione veloce - È più veloce di una scansione normale a causa del tempismo aggressivo e perché vengono scansionate solo le porte selezionate.

- Scansione regolare - Questa è la scansione Nmap standard senza parametri. Restituirà un ping e mostrerà le porte aperte dalla destinazione.

Fare clic su scansione per avviare la scansione. I risultati attivi della scansione sono mostrati nella scheda Output di Nmap. La durata della scansione dipende dal profilo di scansione scelto, dalla distanza fisica dalla destinazione e dalla configurazione di rete della destinazione.

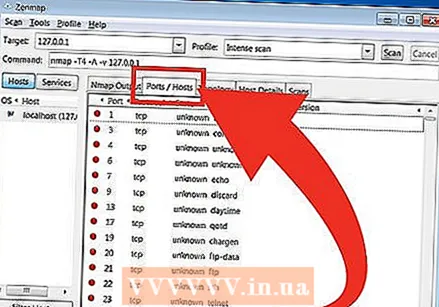

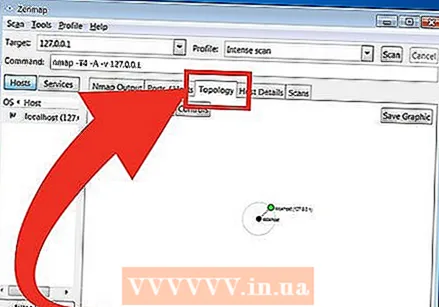

Fare clic su scansione per avviare la scansione. I risultati attivi della scansione sono mostrati nella scheda Output di Nmap. La durata della scansione dipende dal profilo di scansione scelto, dalla distanza fisica dalla destinazione e dalla configurazione di rete della destinazione.  Leggi i tuoi risultati. Una volta completata la scansione, vedrai il messaggio "Nmap done" in fondo alla scheda Nmap Output. Ora puoi visualizzare i risultati a seconda del tipo di scansione che hai eseguito. Tutti i risultati sono mostrati nella scheda principale Output di Nmap, ma puoi usare le altre schede per maggiori informazioni su dati specifici.

Leggi i tuoi risultati. Una volta completata la scansione, vedrai il messaggio "Nmap done" in fondo alla scheda Nmap Output. Ora puoi visualizzare i risultati a seconda del tipo di scansione che hai eseguito. Tutti i risultati sono mostrati nella scheda principale Output di Nmap, ma puoi usare le altre schede per maggiori informazioni su dati specifici. - Porte / host - Questa scheda mostra i risultati della scansione delle porte, inclusi i servizi di tali porte.

- Topologia - Questo mostra il traceroute per la scansione che hai eseguito. Qui puoi vedere quanti salti passano i tuoi dati per raggiungere l'obiettivo.

- Dettagli host - Questo contiene una panoramica del tuo obiettivo, ottenuto tramite scansioni, come il numero di porte, indirizzi IP, nomi host, sistemi operativi, ecc.

- Scansioni - Questa scheda salva i lavori delle scansioni eseguite in precedenza. Ciò consente di eseguire rapidamente una nuova scansione con un set specifico di parametri.

- Porte / host - Questa scheda mostra i risultati della scansione delle porte, inclusi i servizi di tali porte.

Metodo 2 di 2: utilizzo della riga di comando

- Installa Nmap. Prima di utilizzare Nmap, è necessario installare il software in modo da poterlo eseguire dalla riga di comando del proprio sistema operativo. Nmap è piccolo e disponibile gratuitamente dallo sviluppatore. Segui le istruzioni seguenti per il tuo sistema operativo:

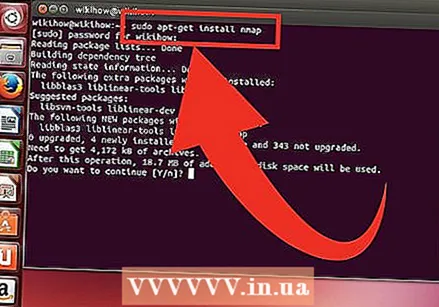

- Linux - Scarica e installa Nmap dal tuo repository. Nmap è disponibile per la maggior parte dei repository Linux. Esegui il comando seguente a seconda della tua distribuzione:

- Red Hat, Fedora, SUSE

rpm -vhU http://nmap.org/dist/nmap-6.40-1.i386.rpm (32 bit) OPPURE

rpm -vhU http://nmap.org/dist/nmap-6.40-1.x86_64.rpm (64 bit) - Debian, Ubuntu

sudo apt-get install nmap

- Red Hat, Fedora, SUSE

- finestre - Scarica l'installer da Nmap. Puoi scaricarlo gratuitamente dal sito web dello sviluppatore. Si consiglia vivamente di scaricare direttamente dallo sviluppatore per evitare possibili virus o file falsi. Il programma di installazione consente di installare rapidamente gli strumenti della riga di comando di Nmap senza estrarli nella cartella corretta.

- Se non desideri l'interfaccia utente grafica Zenmap, puoi deselezionarla durante il processo di installazione.

- Mac OS X - Scarica il file immagine del disco Nmap. Questo può essere scaricato gratuitamente dal sito web dello sviluppatore. Si consiglia vivamente di scaricare direttamente dallo sviluppatore per evitare possibili virus o file falsi. Usa il programma di installazione incluso per installare Nmap sul tuo sistema. Nmap richiede OS X 10.6 o versioni successive.

- Linux - Scarica e installa Nmap dal tuo repository. Nmap è disponibile per la maggior parte dei repository Linux. Esegui il comando seguente a seconda della tua distribuzione:

- Apri la riga di comando. Si avvia i comandi Nmap dalla riga di comando ei risultati vengono visualizzati sotto il comando. È possibile utilizzare le variabili per modificare la scansione. È possibile eseguire la scansione da qualsiasi directory sulla riga di comando.

- Linux - Apri il terminale se stai usando una GUI per la tua distribuzione Linux. La posizione del terminale varia in base alla distribuzione.

- finestre - È possibile accedervi premendo il tasto Windows + R e digitando "cmd" nel campo di esecuzione. In Windows 8, premi il tasto Windows + X e seleziona prompt dei comandi dal menu. Puoi eseguire una scansione Nmap da un'altra cartella.

- Mac OS X - Apri l'applicazione Terminale nella sottocartella Utility della cartella Applicazioni.

- Linux - Apri il terminale se stai usando una GUI per la tua distribuzione Linux. La posizione del terminale varia in base alla distribuzione.

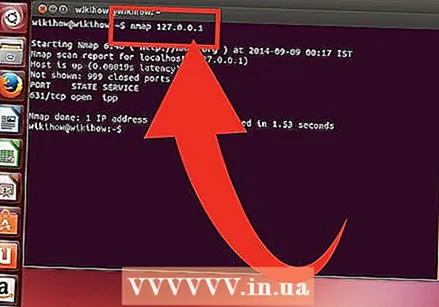

Scansiona le porte del tuo pubblico di destinazione. Per eseguire una scansione standard, digita nmap target>. Questo eseguirà il ping della destinazione e scansionerà le porte. Questa è una scansione che può essere facilmente rilevata. I risultati vengono visualizzati sullo schermo. Potrebbe essere necessario scorrere di nuovo verso l'alto per vedere tutti i risultati.

Scansiona le porte del tuo pubblico di destinazione. Per eseguire una scansione standard, digita nmap target>. Questo eseguirà il ping della destinazione e scansionerà le porte. Questa è una scansione che può essere facilmente rilevata. I risultati vengono visualizzati sullo schermo. Potrebbe essere necessario scorrere di nuovo verso l'alto per vedere tutti i risultati. - A seconda dell'intensità e dello scopo della scansione, l'esecuzione di una scansione Nmap potrebbe andare contro i termini e le condizioni del tuo ISP e potrebbe apparire sospetta. Controlla sempre le leggi del tuo paese e il contratto del tuo ISP prima di eseguire scansioni Nmap su obiettivi diversi dalla tua rete domestica.

Esegui una scansione personalizzata. È possibile utilizzare le variabili sulla riga di comando per modificare i parametri della scansione, ottenendo risultati più dettagliati o meno dettagliati. La modifica delle variabili di scansione cambierà la profondità della scansione. Puoi aggiungere più variabili, separate da uno spazio. Posiziona le variabili davanti al target: nmap variable> variable> target>

Esegui una scansione personalizzata. È possibile utilizzare le variabili sulla riga di comando per modificare i parametri della scansione, ottenendo risultati più dettagliati o meno dettagliati. La modifica delle variabili di scansione cambierà la profondità della scansione. Puoi aggiungere più variabili, separate da uno spazio. Posiziona le variabili davanti al target: nmap variable> variable> target> - -sS - Questa è una scansione invisibile SYN. È meno evidente di una scansione standard, ma può richiedere più tempo. Molti firewall moderni possono rilevare una scansione –sS.

- -sn - Questa è una scansione ping. Questo disabilita la scansione delle porte e controlla solo se l'host è in linea.

- -O - Questa è una scansione del sistema operativo. La scansione tenterà di determinare il sistema operativo di destinazione.

- -UN - Questa variabile utilizza alcune delle scansioni più comunemente utilizzate: rilevamento del sistema operativo, rilevamento della versione, scansione degli script e traceroute.

- -F - Questo attiva la modalità veloce e riduce il numero di porte sottoposte a scansione.

- -v - Questo mostra più informazioni nei tuoi risultati, rendendoli più facili da leggere.

Esegui la scansione su un file XML. È possibile esportare i risultati della scansione in un file XML per una facile lettura in qualsiasi browser web. Per fare questo, hai bisogno della variabile -bue oltre a dare un nome al nuovo file XML. Un comando completo potrebbe essere simile a nmap –oX Scan Results.xml target>.

Esegui la scansione su un file XML. È possibile esportare i risultati della scansione in un file XML per una facile lettura in qualsiasi browser web. Per fare questo, hai bisogno della variabile -bue oltre a dare un nome al nuovo file XML. Un comando completo potrebbe essere simile a nmap –oX Scan Results.xml target>. - Il file XML verrà salvato nella posizione di lavoro corrente.

Suggerimenti

- Il target non risponde? Posizionare il parametro "-P0" dopo la scansione. Questo costringerà Nmap ad avviare la scansione anche se il programma pensa che l'obiettivo non esiste. Ciò è utile se il computer è bloccato da un firewall.

- Ti stai chiedendo come va la scansione? Mentre la scansione è in corso, premere la barra spaziatrice o un tasto qualsiasi per visualizzare l'avanzamento di Nmap.

- Se la tua scansione sembra durare un'eternità (venti minuti o più), aggiungi il parametro "-F" al comando in modo che Nmap scansiona solo le porte più utilizzate.

Avvertenze

Se esegui spesso scansioni Nmap, tieni presente che il tuo ISP (Internet Service Provider) potrebbe porre domande. Alcuni ISP scansionano regolarmente il traffico Nmap e Nmap non è esattamente lo strumento più discreto. Nmap è uno strumento molto noto utilizzato dagli hacker, quindi potrebbe essere necessario spiegare.

- Assicurati di essere autorizzato a scansionare il bersaglio! La scansione di www.whitehouse.gov sta solo cercando guai. Se vuoi scansionare un bersaglio, prova scanme.nmap.org. Questo è un computer di prova, impostato dall'autore di Nmap, che è libero di scansionare senza problemi.