Autore:

Laura McKinney

Data Della Creazione:

4 Aprile 2021

Data Di Aggiornamento:

1 Luglio 2024

Contenuto

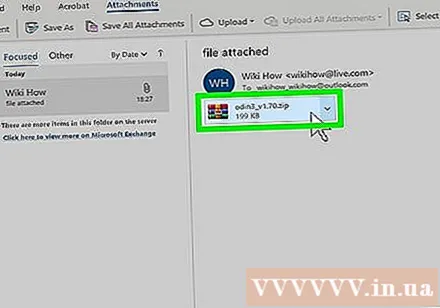

- Windows: per visualizzare i file aperti di recente, premere il tasto finestre + E per aprire Esplora file. Vedere la sezione "File recenti" nella parte inferiore della dashboard principale per i segni di un'anomalia. Puoi anche visualizzare le app aperte di recente sopra il menu Start.

- Mac: fai clic sul menu Apple nell'angolo in alto a sinistra dello schermo e seleziona Oggetti recenti (Dati recenti). Puoi fare clic Applicazioni (Applicazioni) per visualizzare le applicazioni utilizzate di recente, Documenti (Documentazione) per visualizzare file e Server (Server) per visualizzare l'elenco delle connessioni "outstream".

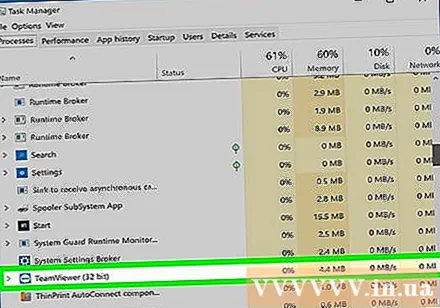

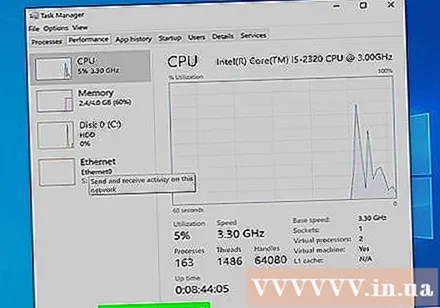

Apri Task Manager o Activity Monitor. Queste utilità possono dirti cosa sta succedendo sul tuo computer.

- Windows: premere Ctrl + Cambio + Esc.

- Mac: apri la cartella Applicazioni nel Finder, fai doppio clic sulla cartella Utilità e fare doppio clic Monitoraggio delle attività.

Cancella l'intero sistema se non riesci a rimuovere l'intrusione. Se il tuo computer è ancora compromesso o pensi che ci sia ancora qualcosa di dannoso, l'unico modo sicuro è cancellare il sistema e reinstallare il sistema operativo. Tuttavia, è necessario prima eseguire il backup dei dati importanti, poiché tutto verrà cancellato e ripristinato.

- Quando si esegue il backup dei dati su un computer infetto, assicurarsi di eseguire la scansione di ogni file prima di eseguire il backup. La reimportazione di vecchi file può sempre infettare di nuovo il computer.

- Consulta le istruzioni su come formattare un computer Windows o Mac e reinstallare il sistema operativo.

Parte 2 di 2: prevenire future intrusioni

Assicurati che il tuo firewall abbia una configurazione standard. Se non stai utilizzando un server web o un altro programma che richiede l'accesso remoto al tuo computer, non è necessario aprire le porte di connessione. La maggior parte dei programmi che necessitano di un gateway utilizza UPnP, che apre la porta quando necessario e si chiude quando il programma non è in uso. L'apertura di porte aperte a tempo indeterminato renderà la tua rete vulnerabile alle intrusioni.

- Vediamo come configurare il port forwarding sul tuo router e assicurati che non ci siano porte aperte a meno che non sia necessario per il server che stai utilizzando.

Assicurati che le password che utilizzi siano altamente sicure e difficili da indovinare. Ogni servizio o programma protetto da password che utilizzi deve avere una password univoca difficile da indovinare. Questo è un modo per garantire che gli hacker non possano utilizzare la password del servizio compromesso per accedere ad altri account. Vedere la guida utente del gestore di password per operazioni più semplici.

Evita di utilizzare punti Wi-Fi pubblici. Gli spot Wi-Fi pubblici sono rischiosi perché non hai il controllo sulla rete. Non sai se lo stesso utente Wi-Fi controlla il traffico dal tuo computer. Tramite un sistema Wi-Fi pubblico, altri possono accedere a un browser Web aperto o ad altre informazioni. Puoi ridurre il rischio utilizzando una VPN ogni volta che ti connetti al Wi-Fi per crittografare la tua trasmissione.

- Guarda come impostare la configurazione VPN per vedere come impostare una connessione al servizio VPN.

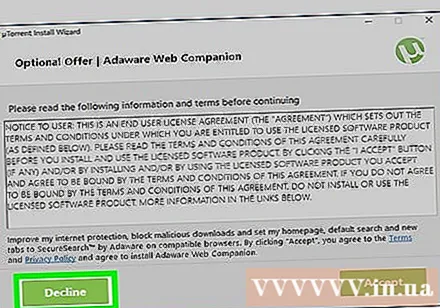

Diffidare sempre dei programmi caricati online. Molti programmi "gratuiti" là fuori contengono altri software non necessari. Presta attenzione al processo di installazione per assicurarti di rifiutare qualsiasi altro "invito". Evita di scaricare software illegale, poiché questo è un modo familiare di infettare il tuo sistema operativo. annuncio pubblicitario

Consigli

- Tieni presente che il tuo computer potrebbe avviarsi automaticamente per installare l'aggiornamento. Molti computer più recenti sono impostati per aggiornare automaticamente il sistema, di solito di notte quando non si utilizza il computer. Se il computer si avvia automaticamente quando non lo si utilizza, è perché il computer in modalità Sospensione è "risvegliato" per installare gli aggiornamenti.

- Sebbene sia possibile accedere al computer da remoto, le capacità sono generalmente molto basse. Ci sono passaggi che puoi intraprendere per prevenire le intrusioni.