Autore:

Gregory Harris

Data Della Creazione:

11 Aprile 2021

Data Di Aggiornamento:

1 Luglio 2024

Contenuto

- Passi

- Metodo 1 di 3: SQL Injection

- Metodo 2 di 3: decifrare la password di root

- Metodo 3 di 3: Difetti del database

- Consigli

- Avvertenze

Per proteggere il tuo database dagli hacker, devi pensare come un hacker. Se fossi un hacker, quali informazioni cercheresti? Come lo otterresti? Esistono molti tipi diversi di database e molti modi per hackerarli. Spesso gli hacker cercano di decifrare la password di root o utilizzano un exploit. Se hai familiarità con le istruzioni SQL e i concetti di base del database, prova a craccarne uno.

Passi

Metodo 1 di 3: SQL Injection

1 Scopri se il database presenta vulnerabilità. Per questo metodo è necessario conoscere gli operatori di database. Avvia il browser e apri l'interfaccia della pagina di accesso al database. Quindi inserisci "(una citazione) nel campo del nome utente. Fare clic su Accedi. Se viene visualizzato l'errore "Eccezione SQL: stringa tra virgolette non completata in modo errato" o "Carattere non valido", il database è vulnerabile all'iniezione SQL.

1 Scopri se il database presenta vulnerabilità. Per questo metodo è necessario conoscere gli operatori di database. Avvia il browser e apri l'interfaccia della pagina di accesso al database. Quindi inserisci "(una citazione) nel campo del nome utente. Fare clic su Accedi. Se viene visualizzato l'errore "Eccezione SQL: stringa tra virgolette non completata in modo errato" o "Carattere non valido", il database è vulnerabile all'iniezione SQL.  2 Trova il numero di colonne. Torna alla pagina di accesso al database (o qualsiasi altro indirizzo che termini con "id =" o "catid =") e fai clic sulla barra degli indirizzi. Premere lo spazio dopo l'indirizzo e inserire l'ordine per 1, quindi premere Entra... Aumentare il numero a 2 e premere Entra... Continua ad aumentare l'ordine finché non viene visualizzato l'errore. Il numero inserito prima del numero errato sarà il numero effettivo di colonne.

2 Trova il numero di colonne. Torna alla pagina di accesso al database (o qualsiasi altro indirizzo che termini con "id =" o "catid =") e fai clic sulla barra degli indirizzi. Premere lo spazio dopo l'indirizzo e inserire l'ordine per 1, quindi premere Entra... Aumentare il numero a 2 e premere Entra... Continua ad aumentare l'ordine finché non viene visualizzato l'errore. Il numero inserito prima del numero errato sarà il numero effettivo di colonne.  3 Scopri quali post accettano query di ricerca. Trova la barra degli indirizzi e modifica la fine dell'indirizzo da catid = 1 o id = 1 a catid = -1 o id = -1. Premi spazio e digita union select 1,2,3,4,5,6 (se ci sono 6 colonne).Il conteggio deve essere fino al numero totale di colonne, con ciascuna cifra separata da una virgola. Clicca su Entra e vedrai i numeri di tutte le colonne che accettano query.

3 Scopri quali post accettano query di ricerca. Trova la barra degli indirizzi e modifica la fine dell'indirizzo da catid = 1 o id = 1 a catid = -1 o id = -1. Premi spazio e digita union select 1,2,3,4,5,6 (se ci sono 6 colonne).Il conteggio deve essere fino al numero totale di colonne, con ciascuna cifra separata da una virgola. Clicca su Entra e vedrai i numeri di tutte le colonne che accettano query.  4 Immettere le istruzioni SQL nella colonna. Ad esempio, se vuoi scoprire il nome dell'utente corrente e inserire il codice nella colonna 2, cancella tutto dopo id = 1 nella barra degli indirizzi e premi la barra spaziatrice. Quindi digitare union select 1, concat (user()), 3,4,5,6--. Clicca su Entra e lo schermo visualizzerà il nome dell'utente del database corrente. Immettere varie istruzioni SQL per visualizzare varie informazioni, come un elenco di nomi utente e password da decifrare.

4 Immettere le istruzioni SQL nella colonna. Ad esempio, se vuoi scoprire il nome dell'utente corrente e inserire il codice nella colonna 2, cancella tutto dopo id = 1 nella barra degli indirizzi e premi la barra spaziatrice. Quindi digitare union select 1, concat (user()), 3,4,5,6--. Clicca su Entra e lo schermo visualizzerà il nome dell'utente del database corrente. Immettere varie istruzioni SQL per visualizzare varie informazioni, come un elenco di nomi utente e password da decifrare.

Metodo 2 di 3: decifrare la password di root

1 Prova ad accedere come superutente utilizzando la password predefinita. Alcuni database non hanno una password di superutente (admin) predefinita, quindi prova ad accedere con la password vuota. Altri database hanno una password predefinita, che può essere facilmente trovata nel forum di supporto tecnico.

1 Prova ad accedere come superutente utilizzando la password predefinita. Alcuni database non hanno una password di superutente (admin) predefinita, quindi prova ad accedere con la password vuota. Altri database hanno una password predefinita, che può essere facilmente trovata nel forum di supporto tecnico.  2 Prova password comuni. Se l'amministratore ha protetto l'account con password (cosa molto probabile), prova a utilizzare combinazioni comuni di nome utente e password. Alcuni hacker pubblicano pubblicamente elenchi di password craccate e utilizzano programmi di craccatura speciali. Prova diverse combinazioni di nome utente e password.

2 Prova password comuni. Se l'amministratore ha protetto l'account con password (cosa molto probabile), prova a utilizzare combinazioni comuni di nome utente e password. Alcuni hacker pubblicano pubblicamente elenchi di password craccate e utilizzano programmi di craccatura speciali. Prova diverse combinazioni di nome utente e password. - Puoi trovare la tua raccolta di password su questo sito affidabile: https://github.com/danielmiessler/SecLists/tree/master/Passwords.

- L'inserimento manuale delle password può richiedere molto tempo, ma tenta comunque la fortuna e solo allora passa all'artiglieria pesante.

3 Usa un programma per decifrare le password. Usa vari programmi e prova a decifrare la tua password inserendo migliaia di parole e combinazioni di lettere, numeri e simboli.

3 Usa un programma per decifrare le password. Usa vari programmi e prova a decifrare la tua password inserendo migliaia di parole e combinazioni di lettere, numeri e simboli. - I programmi di cracking delle password più diffusi sono: DBPwAudit (per Oracle, MySQL, MS-SQL e DB2) e Access Passview (per MS Access). Con il loro aiuto, puoi decifrare la password di molti database. Puoi anche trovare un programma di jailbreak appositamente progettato per il tuo database su Google. Ad esempio, inserisci Oracle db hack program nella casella di ricerca se desideri hackerare un database Oracle.

- Se hai un account sul server che ospita il database, esegui un programma di hash cracking (come John the Ripper) e prova a decifrare il file della password. Il file hash si trova in posti diversi in database diversi.

- Scarica programmi solo da siti attendibili. Studia attentamente i programmi prima di utilizzarli.

Metodo 3 di 3: Difetti del database

1 Trova l'exploit. Sectools.org ha compilato un elenco di varie difese (compresi gli exploit) per dieci anni ormai. I loro programmi hanno una buona reputazione e vengono utilizzati dagli amministratori di sistema per proteggere i propri sistemi in tutto il mondo. Apri il loro elenco di exploit (o trovali su un altro sito attendibile) e cerca programmi o file di testo in grado di penetrare nei database.

1 Trova l'exploit. Sectools.org ha compilato un elenco di varie difese (compresi gli exploit) per dieci anni ormai. I loro programmi hanno una buona reputazione e vengono utilizzati dagli amministratori di sistema per proteggere i propri sistemi in tutto il mondo. Apri il loro elenco di exploit (o trovali su un altro sito attendibile) e cerca programmi o file di testo in grado di penetrare nei database. - Un altro sito con un elenco di exploit è www.exploit-db.com. Vai al loro sito Web e fai clic sul collegamento "Cerca", quindi trova il database che desideri hackerare (ad esempio, "oracle"). Inserisci il captcha nell'apposito campo e clicca sul pulsante di ricerca.

- Assicurati di ricercare eventuali exploit che intendi testare in modo da sapere cosa fare se si verifica un problema.

2 Trova la rete vulnerabile con il wardriving. Wardriving sta guidando (in bicicletta oa piedi) in un'area con un software di scansione di rete abilitato (come NetStumbler o Kismet) per cercare reti non protette. Tecnicamente, il wardriving è legale, ma le attività illegali dalla rete che hai trovato con il wardriving non lo sono.

2 Trova la rete vulnerabile con il wardriving. Wardriving sta guidando (in bicicletta oa piedi) in un'area con un software di scansione di rete abilitato (come NetStumbler o Kismet) per cercare reti non protette. Tecnicamente, il wardriving è legale, ma le attività illegali dalla rete che hai trovato con il wardriving non lo sono.  3 Approfitta di un buco nel database da una rete vulnerabile. Se stai facendo qualcosa che non dovresti, stai fuori dal tuo web. Connettiti tramite una connessione wireless a una delle reti aperte che hai trovato tramite wardriving e avvia l'exploit selezionato.

3 Approfitta di un buco nel database da una rete vulnerabile. Se stai facendo qualcosa che non dovresti, stai fuori dal tuo web. Connettiti tramite una connessione wireless a una delle reti aperte che hai trovato tramite wardriving e avvia l'exploit selezionato.

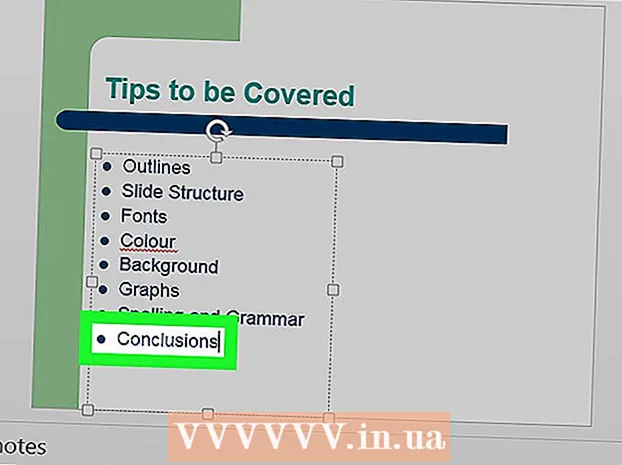

Consigli

- Tieni sempre i dati importanti dietro un firewall.

- Assicurati di proteggere con password la tua rete wireless per impedire ai wardriver di utilizzare la tua rete domestica per lanciare exploit.

- Trova altri hacker e chiedi loro qualche consiglio.A volte le conoscenze più utili sul lavoro degli hacker non possono essere trovate nel pubblico dominio.

Avvertenze

- Scopri le leggi e le conseguenze dell'hacking nel tuo paese.

- Non tentare mai di ottenere l'accesso illegale a un dispositivo dalla tua rete.

- L'accesso al database di qualcun altro è illegale.